Problemi in questa pagina? Segnalali in questa discussione

Introduzione

Questa guida ha il compito di aiutare l'utente a configurare ed utilizzare i lettori di impronte digitali sempre più presenti nei computer moderni. Verranno illustrati gli strumenti presenti nei repository ufficiali di Ubuntu che permettono di fare ciò.

Verifica supporto lettore impronte digitali

Non tutti i lettori di impronte digitali sono supportati, quindi per prima cosa è necessario identificare il proprio dispositivo, per fare ciò, procedere come segue:

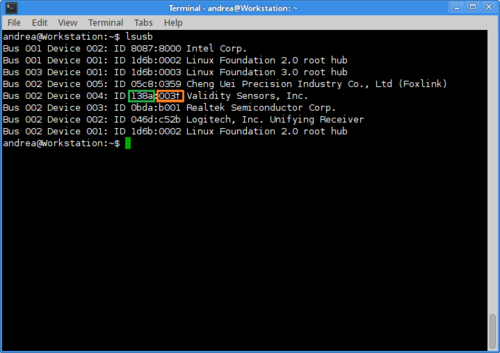

Digitare il seguente comando in una finestra di terminale:

lsusb

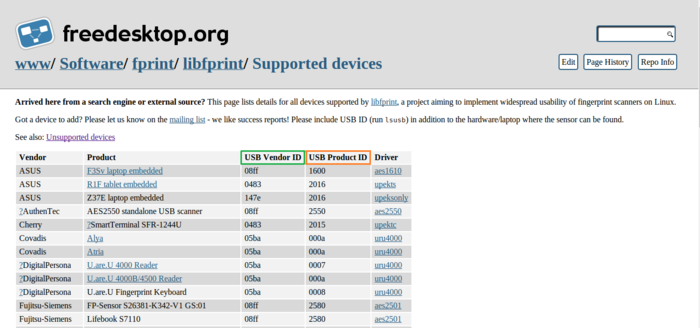

il risultato del comando sarà simile a quello presente nella schermata qui sotto:Verificare ora che il dispositivo sia tra quelli elencati in questa pagina:

Dispositivi non supportati

Se nell'elenco dei dispositivi supportati non figura quello desiderato, è consigliato consultare risorse come Launchpad e cercare tra le segnalazioni aperte degli altri utenti, o altrimenti aprirne una nuova in caso non ve ne fosse alcuna.

Inoltre per informazioni sullo stato di sviluppo dei driver per i dispositivi non supportati è possibile consultare: questa pagina.

Installazione

Installare i seguenti pacchetti:

Configurazione

Acquisizione delle impronte digitali

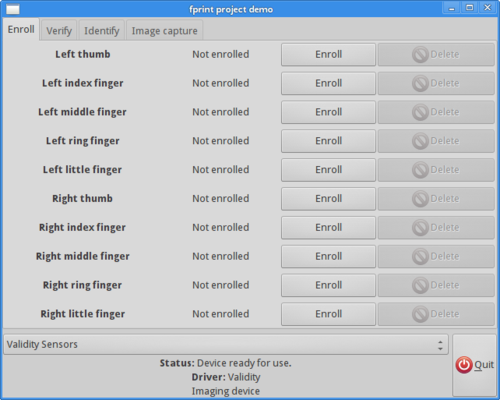

Digitare il seguente comando in una finestra di terminale:

sudo fprint_demo

si aprirà la seguente finestra:Selezionare Enroll per acquisire un'impronta del dito desiderato.

E' comunque consigliato utilizzare il dito indice della mano destra. Verrà così chiesto di far passare il dito scelto più volte sul dispositivo di lettura fino a quando non verrà confermato il successo dell'operazione.

Verifica impronta digitale

Per verificare che l'impronta digitale venga riconosciuta come autentica dal sistema procedere come segue:

Sempre all'interno dell'applicazione fprint_demo, selezionare la tab Verify:

Fare clic sul pulsante Verify; verrà chiesto di scansionare l'impronta dando poi l'esito della comparazione con quella registrata al passo precedente.

Configurazione PAM

Aprire il file /etc/pam.d/common-auth con un editor di testo e con i privilegi di amministrazione.

Il file che si aprirà sarà simile al seguente:

# # /etc/pam.d/common-auth - authentication settings common to all services # # This file is included from other service-specific PAM config files, # and should contain a list of the authentication modules that define # the central authentication scheme for use on the system # (e.g., /etc/shadow, LDAP, Kerberos, etc.). The default is to use the # traditional Unix authentication mechanisms. # # As of pam 1.0.1-6, this file is managed by pam-auth-update by default. # To take advantage of this, it is recommended that you configure any # local modules either before or after the default block, and use # pam-auth-update to manage selection of other modules. See # pam-auth-update(8) for details. # here are the per-package modules (the "Primary" block) auth [success=1 default=ignore] pam_unix.so nullok_secure # here's the fallback if no module succeeds auth requisite pam_deny.so # prime the stack with a positive return value if there isn't one already; # this avoids us returning an error just because nothing sets a success code # since the modules above will each just jump around auth required pam_permit.so # and here are more per-package modules (the "Additional" block) auth optional pam_cap.so # end of pam-auth-update config

Inserire la seguente riga:

auth sufficient pam_fprintd.so

prima o dopo alla riga:

auth [success=1 default=ignore] pam_unix.so nullok_secure

a seconda se si vuole dare la precedenza all'autenticazione con scansione dell'impronta digitale rispetto all'autenticazione standard con password.- In questo esempio è stato utilizzato come primo metodo di autenticazione la scansione dell'impronta digitale:

# # /etc/pam.d/common-auth - authentication settings common to all services # # This file is included from other service-specific PAM config files, # and should contain a list of the authentication modules that define # the central authentication scheme for use on the system # (e.g., /etc/shadow, LDAP, Kerberos, etc.). The default is to use the # traditional Unix authentication mechanisms. # # As of pam 1.0.1-6, this file is managed by pam-auth-update by default. # To take advantage of this, it is recommended that you configure any # local modules either before or after the default block, and use # pam-auth-update to manage selection of other modules. See # pam-auth-update(8) for details. # here are the per-package modules (the "Primary" block) auth sufficient pam_fprintd.so auth [success=1 default=ignore] pam_unix.so nullok_secure # here's the fallback if no module succeeds auth requisite pam_deny.so # prime the stack with a positive return value if there isn't one already; # this avoids us returning an error just because nothing sets a success code # since the modules above will each just jump around auth required pam_permit.so # and here are more per-package modules (the "Additional" block) auth optional pam_cap.so # end of pam-auth-update config

Problemi noti

A causa di una limitazione imposta da PAM non è possibile utilizzare nello stesso istante l'autenticazione mediante scansione dell'impronta digitale e quella classica mediante password.

Se è stata seguita questa guida nella configurazione di PAM, per utilizzare l'autenticazione con password si dovrà prima far fallire o mandare in timeout l'autenticazione mediante scansione dell'impronta digitale.