|

Dimensione: 6104

Commento:

|

← Versione 32 del 02/03/2019 18.37.17 ⇥

Dimensione: 6228

Commento: nuovo stile note/avvisi/suggerimenti (parziale)

|

| Le cancellazioni sono segnalate in questo modo. | Le aggiunte sono segnalate in questo modo. |

| Linea 1: | Linea 1: |

| ||<tablestyle="float:right; font-size: 0.9em; width:40%; background:#F1F1ED; margin: 0 0 1em 1em;" style="padding:0.5em;">[[TableOfContents()]]|| http://img358.imageshack.us/img358/941/wslogomedblue113qc4.jpg [[BR]] Wireshark è un analizzatore di protocolli o packet sniffer, che permetti di monitorare tutto quello che passa dalla nostra scheda di rete |

## page was renamed from Wireshark #LANGUAGE it #format wiki <<BR>> <<Indice>> <<Informazioni(forum="http://forum.ubuntu-it.org/viewtopic.php?t=80325"; rilasci="10.10 10.04")>> |

| Linea 5: | Linea 8: |

| = Introduzione = | |

| Linea 6: | Linea 10: |

| ||<tablestyle="text-align: justify; width:60%; " style="border:none;" 5%^>[[Immagine(Icone/Piccole/note.png,,center)]] ||<style="padding:0.5em; border:none;">''In questo wiki non spiego come interpretare i dati che vengono monitorati,in quanto bisogna avere una approfondita conoscenza dei protoccolli di rete e dei modelli ISO/OSI e TCP/IP , ma verrà spiegato semplicemente come funziona il programma Wireshark '' :|| | '''Wireshark''' è un analizzatore di protocolli (''packet sniffer''), che permette di monitorare e filtrare tutti i pacchetti che passano attraverso una o più interfacce di rete. |

| Linea 8: | Linea 12: |

| {{{#!wiki note In questa guida non viene indicato come interpretare i dati monitorati, in quanto è necessaria un'approfondita conoscenza dei protocolli di rete e dei modelli ISO/OSI, nonchè del protocollo TCP/IP.}}} |

|

| Linea 9: | Linea 15: |

| == Installazione == | = Installazione = |

| Linea 11: | Linea 17: |

| Wireshark è presente nei repository, per installarlo basta lanciare il comando {{{sudo apt-get install wireshark |

[[AmministrazioneSistema/InstallareProgrammi|Installare]] il pacchetto [[apt://wireshark|wireshark]] disponibile nel [[Repository/Componenti|componente]] '''universe''' dei [[Repository|repository]] ufficiali. = Avvio = Avviare '''Wireshark''' dal menù '''''Applicazioni → Internet'''''. In alternativa, digitare il seguente comando in una finestra di terminale: {{{ wireshark |

| Linea 15: | Linea 27: |

| == Configurazione == ||<tablestyle="text-align: justify; width:90%; " style="border:none;" 5%^>[http://img352.imageshack.us/img352/9955/schermatawiresharkcaptuss9.png] ||<style="padding:0.5em; border:none;">'''Andando nelle Option capture è possibile configurare il monitoraggio della scheda di rete a vostro piacimento '''[[BR]] Per esempio nel menu a tendina è possibile scegliere la scheda di rete che volete monitorare. A dipendenza della scheda che si sceglie in ''IP Address'' è possibile vedere l'IP e il MAC Address della scheda. [[BR]] In ''Capture file(s)'' è possibile salvare in un file di testo tutto quello che avete modificato. [[BR]]In ''Stop capture'' è possibile: [[BR]]'''fermale la cattura dopo un numero di pacchetti''' [[BR]]'''fermale la cattura dopo un massimo di MB''' [[BR]] '''Un tempo in minuti''' [[BR]] In ''Name Rosolution'' è possibile attivare delle opzioni che sono in grado di risolvere il '''MAC address''', '''transport name''', '''Network name''', di default i primi 2 sono attivi, ma se si ritiene necessario è possibile abilitare anche io terzo. || |

= Configurazione = |

| Linea 18: | Linea 29: |

| == Cattura == È possibile catturare tutto quello che passa dalla nostra scheda di rete, per fare ciò basta selezionare l'interfaccia che volete monitorare e fare '''start''' [[BR]] http://img110.imageshack.us/img110/4476/schermatawiresharkcaptusu6.png [[BR]] Quando avete deciso quale interfaccia quale interfaccia di rete modificare, wireshark inizierà a filtrare tutti i dati che passano sulla scheda di rete [[BR]] http://img359.imageshack.us/img359/5664/schermatawiresharkcaptugm2.png [[BR]] Una volta che avete deciso di fermare lo sniffer basta cliccare su '''Stop'''. [[BR]] Una volta finito la cattura, verrà visualizzato tutto quello che è stato sniffato dalla scheda http://img362.imageshack.us/img362/8537/schermatauntitledwireshal1.png |

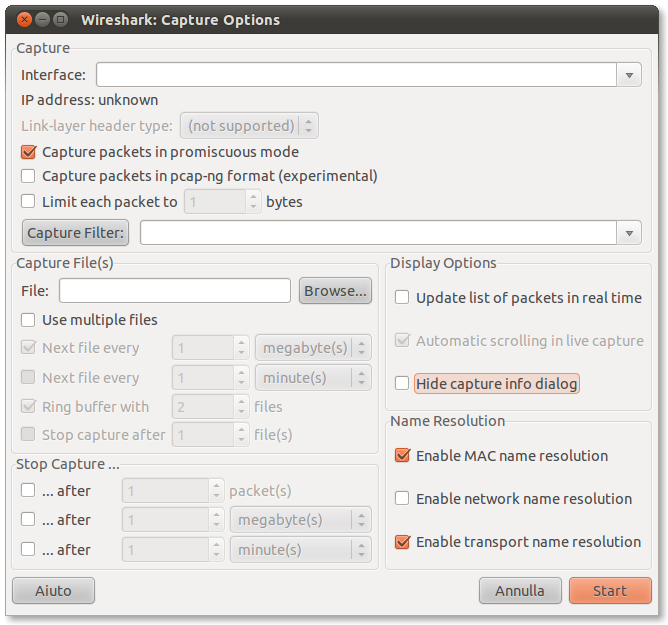

||<tablestyle="text-align: justify; width:100%; " style="border:none;" 60%> Per configurare il monitoraggio della scheda di rete è utile cliccare su '''''Capture → Options''''' all'interno della schermata principale. Per esempio, nel menù a tendina è possibile scegliere l'interfaccia di rete che si desidera monitorare. A seconda della propria scheda di rete scelta, è inoltre possibile vedere il relativo indirizzi IP. <<BR>> All'interno della sezione '''Capture file(s)''' è possibile salvare in un file di testo tutto ciò che verrà ''loggato'' dall'applicazione. In '''Stop capture''' è invece possibile impostare delle condizioni che, quando verificate, comporteranno l'immediato arresto delle operazioni di cattura. In '''Name Rosolution''' è possibile attivare la risoluzione dei nomi della rete. ||<style="padding:0.5em; border:none;"><<Immagine(Server/Wireshark/1010_opzioni.png,350,right)>> || |

| Linea 27: | Linea 31: |

| == Filtri == Con wireshark è anche possibile impostare dei filtri, il programma in se ne offre già, ma si possono anche fare anche dei filtri personalizzati |

= Cattura = |

| Linea 30: | Linea 33: |

| Una volta configurato il programma, per avviare il monitoraggio dei pacchetti, è sufficiente cliccare su '''''Capture → Start'''''. In alternativa, è possibile selezionare le interfacce desiderate dalla voce '''''Capture → Interfaces...'''''. Apparità una finestra, dalla quale sarà possibile scegliere le singole interfacce per le quali avviare il monitoraggio: | |

| Linea 31: | Linea 35: |

| === Esempi di filtri === Come detto in precedenza wireshark, mette a disposizione già dei filtri, ecco la spiegazione di un qualche filtro |

Una volta cliccato su '''Start''', '''wireshark''' inizierà a [[http://it.wikipedia.org/wiki/Sniffing|sniffare]] i pacchetti. |

| Linea 34: | Linea 37: |

| * IP address 192.168.0.1 [[BR]] '''Filtro:''' ip.addr == 192.168.0.1 [[BR]] '''Descrizione:''' Filtrare tutte le righe che hanno a che fare con l'IP 192.168.0.1 |

Per terminare le operazioni è sufficiente fare clic su '''Stop'''. Terminata la cattura, verrà mostrato il log contenente tutti i pacchetti inviati e ricevuti attraverso la propria rete. |

| Linea 38: | Linea 40: |

| * No ARP [[BR]] '''Filtro:''' not arp [[BR]] '''Descrizione:''' Visualizzare tutti i protocolli tranne ARP |

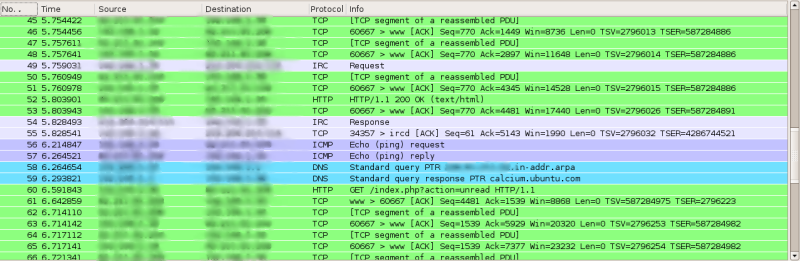

{{attachment:log.png}} |

| Linea 42: | Linea 42: |

| * TCP only [[BR]] '''Filtro:''' tcp [[BR]] '''Descrizione:''' Visualizzare solo il protocollo TCP |

= Filtri = |

| Linea 46: | Linea 44: |

| * No ARP and no DNS [[BR]] '''Filtro:''' not arp and !(udp.port == 53) [[BR]] '''Descrizione:''' Non visualizza le informazioni riguardanti il protocollo ARP e tutte le porte UDP 53 |

'''Wireshark''' consente di impostare dei filtri: con il programma ve vengono offerti alcuni già preimpostati, è inoltre possibile crearne altri personalizzati. |

| Linea 50: | Linea 46: |

| === Creare un filtro === È possibile anche creare dei filtri personalizzati, dove verrannò visualizzati solo i dati che comprendono il filtro. [[BR]] Per esempio si può fare un filtro che visualizzi solo la porta TCP 60754 Cliccare su '''Filtro''' e poi creare un nuovo e dare un nome. Dare il nome al filtro, per esempio '''TCP porta ???''' e cliccare su '''Expression...''', aprire il menu a tendina '''TCP''' e scegliere '''tcpsrcport - Source Port''', in ''Relation'' mettere == e in ''Value'' mettere il nome della porta '''60754''' |

Di seguito vengono elencati i filtri più comuni: |

| Linea 56: | Linea 48: |

| Una volta applicato il filtro ecco il risultato [[BR]] http://img475.imageshack.us/img475/2617/schermatauntitledwiresheq3.png |

||<style="background-color:#E95E5E ;":>'''Nome''' ||<style="background-color:#E95E5E ;":>'''Filtro''' ||<style="background-color:#E95E5E ;":>'''Descrizione''' || || IP address 192.168.0.1 || ip.addr == 192.168.0.1 || Filtrare tutte le righe che hanno a che fare con l'IP 192.168.0.1 || || No ARP || not arp || Visualizzare tutti i protocolli tranne ARP || || TCP only || tcp || Visualizzare solo il protocollo TCP || || No ARP and no DNS || not arp and !(udp.port == 53) || Non visualizza le informazioni riguardanti il protocollo ARP e tutte le porte UDP 53 || |

| Linea 59: | Linea 54: |

| == Protocolli == | == Creare un filtro == È possibile creare dei filtri personalizzati: '''wireshark''' visualizzerà solo i dati rientreranno nelle condizioni del filtro. A tale scopo si può procedere cliccando su '''''Analyze → Display Filters...'''''. Verrà visualizzata una finestra, all'interno della quale si trovano tutti i filtri già configurati. Per creare un nuovo filtro è sufficiente assegnargli un nome e cliccare su '''Nuovo'''. Per configurare i parametri relativi ai pacchetti e agli indirizzi da filtrare, cliccare su '''Expression...''': si aprirà una finestra dalla quale sarà possibile scegliere il tipo di pacchetto e i relativi parametri. Per esempio, si potrebbe decidere di creare un filtro che mostri il traffico dei pacchetti solo esclusivamente per la porta TCP 60754. All'interno di '''Wireshark Dsplay Filter''', digitare il seguente testo all'interno della casella '''Filter name''': {{{ TCP porta 60754 }}} Infine cliccare su '''Nuovo''', dunque su '''Expression...'''. All'interno della finestra '''Wireshark Filter Expression''' scegliere la voce '''''TCP → tcpsrcport - Source Port''''', dunque selezionare '''==''' all'interno di '''Relation''', infine, in '''Value''', impostare 60754 come numero della porta. Una volta applicato il filtro ecco il risultato: {{attachment:filtro.png}} = Protocolli supportati = |

| Linea 65: | Linea 78: |

| Ma questi non sono gli unici che Wireshark è in grado di sopportare, per vedere la lista completa dei protocolli sopportati la si può trovare in '''Analyze -> enabled protocols...''', da quel menu è anche possibile scegliere di abilitare o disabilitare dei protocolli. [[BR]] http://img463.imageshack.us/img463/3849/schermatawiresharkenabldm6.png |

|

| Linea 68: | Linea 79: |

| La lista completa dei protocolli supportati dall'applicazione si può visualizzare da '''''Analyze → enabled protocols...'''''; dallo stesso menu è possibile anche scegliere quali protocolli abilitare e quali disabilitare. | |

| Linea 69: | Linea 81: |

| == Conclusioni == Per motivi di privacy ho preferito nascondere gli indirizzi IP presenti negli screenshot |

= Ulteriori risorse = |

| Linea 72: | Linea 83: |

| == Ulteriori informazioni == [http://it.wikipedia.org/wiki/Suite_di_protocolli_Internet Suite dei protoccolli] Se volete usare in modo approfondito Wireshark dovete avere una buona conoscenza dei protocolli di rete [[BR]] [http://it.wikipedia.org/wiki/Modello_ISO/OSI Modello ISO/OSI] Bisogna anche avere conoscenze del modello ISO/OSI [[BR]] [http://it.wikipedia.org/wiki/TCP/IP Modello TCP/IP] Per finire bisogna anche conosche il modello TCP/IP [[BR]] [http://www.wireshark.org/ Sito ufficiale Wireshark] [[BR]] [http://www.wireshark.org/docs/wsug_html/ Guida ufficiale Wireshark] [[BR]] |

* [[http://www.wireshark.org/|Sito ufficiale Wireshark]] * [[http://www.wireshark.org/docs/wsug_html/|Guida ufficiale Wireshark]] * [[http://it.wikipedia.org/wiki/Suite_di_protocolli_Internet|Informazioni sui protocolli Internet]] * [[http://it.wikipedia.org/wiki/Modello_ISO/OSI|Modello ISO/OSI]] * [[http://it.wikipedia.org/wiki/TCP/IP|Modello TCP/IP]] ---- CategoryServer CategoryInternet CategoryDaRevisionare |

Problemi in questa pagina? Segnalali in questa discussione

Introduzione

Wireshark è un analizzatore di protocolli (packet sniffer), che permette di monitorare e filtrare tutti i pacchetti che passano attraverso una o più interfacce di rete.

In questa guida non viene indicato come interpretare i dati monitorati, in quanto è necessaria un'approfondita conoscenza dei protocolli di rete e dei modelli ISO/OSI, nonchè del protocollo TCP/IP.

Installazione

Installare il pacchetto wireshark disponibile nel componente universe dei repository ufficiali.

Avvio

Avviare Wireshark dal menù Applicazioni → Internet.

In alternativa, digitare il seguente comando in una finestra di terminale:

wireshark

Configurazione

Per configurare il monitoraggio della scheda di rete è utile cliccare su Capture → Options all'interno della schermata principale. Per esempio, nel menù a tendina è possibile scegliere l'interfaccia di rete che si desidera monitorare. A seconda della propria scheda di rete scelta, è inoltre possibile vedere il relativo indirizzi IP. |

Cattura

Una volta configurato il programma, per avviare il monitoraggio dei pacchetti, è sufficiente cliccare su Capture → Start. In alternativa, è possibile selezionare le interfacce desiderate dalla voce Capture → Interfaces.... Apparità una finestra, dalla quale sarà possibile scegliere le singole interfacce per le quali avviare il monitoraggio:

Una volta cliccato su Start, wireshark inizierà a sniffare i pacchetti.

Per terminare le operazioni è sufficiente fare clic su Stop. Terminata la cattura, verrà mostrato il log contenente tutti i pacchetti inviati e ricevuti attraverso la propria rete.

Filtri

Wireshark consente di impostare dei filtri: con il programma ve vengono offerti alcuni già preimpostati, è inoltre possibile crearne altri personalizzati.

Di seguito vengono elencati i filtri più comuni:

Nome |

Filtro |

Descrizione |

IP address 192.168.0.1 |

ip.addr == 192.168.0.1 |

Filtrare tutte le righe che hanno a che fare con l'IP 192.168.0.1 |

No ARP |

not arp |

Visualizzare tutti i protocolli tranne ARP |

TCP only |

tcp |

Visualizzare solo il protocollo TCP |

No ARP and no DNS |

not arp and !(udp.port == 53) |

Non visualizza le informazioni riguardanti il protocollo ARP e tutte le porte UDP 53 |

Creare un filtro

È possibile creare dei filtri personalizzati: wireshark visualizzerà solo i dati rientreranno nelle condizioni del filtro.

A tale scopo si può procedere cliccando su Analyze → Display Filters.... Verrà visualizzata una finestra, all'interno della quale si trovano tutti i filtri già configurati. Per creare un nuovo filtro è sufficiente assegnargli un nome e cliccare su Nuovo. Per configurare i parametri relativi ai pacchetti e agli indirizzi da filtrare, cliccare su Expression...: si aprirà una finestra dalla quale sarà possibile scegliere il tipo di pacchetto e i relativi parametri.

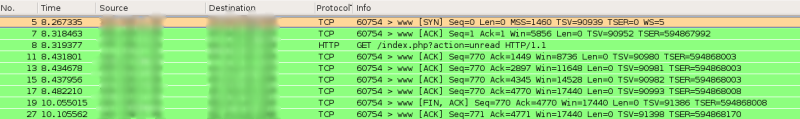

Per esempio, si potrebbe decidere di creare un filtro che mostri il traffico dei pacchetti solo esclusivamente per la porta TCP 60754. All'interno di Wireshark Dsplay Filter, digitare il seguente testo all'interno della casella Filter name:

TCP porta 60754

Infine cliccare su Nuovo, dunque su Expression.... All'interno della finestra Wireshark Filter Expression scegliere la voce TCP → tcpsrcport - Source Port, dunque selezionare == all'interno di Relation, infine, in Value, impostare 60754 come numero della porta.

Una volta applicato il filtro ecco il risultato:

Protocolli supportati

Wireshark è in grado di leggere un grosso numero di protocolli, i principali sono:

TCP: (Transmission Control Protocol) è un protocollo corrispondente al livello 4 (trasporto) del modello di riferimento OSI.

UDP: (User Datagram Protocol) è un protocollo di trasporto a pacchetto. È usato di solito in combinazione con il protocollo IP.

ICMP: (Internet Control Message Protocol) è un protocollo di servizio che si preoccupa di trasmettere informazioni riguardanti malfunzionamenti.

ARP: (Address Resolution Protocol) è un protocollo che fornisce la "mappatura" tra l'indirizzo IP di un calcolatore e il suo MAC address.

La lista completa dei protocolli supportati dall'applicazione si può visualizzare da Analyze → enabled protocols...; dallo stesso menu è possibile anche scegliere quali protocolli abilitare e quali disabilitare.